Bár a történet már nem annyira friss (másfél éve történt), összetettségének és bonyolultságának köszönhetően mindenképpen a TOP 5-ben a helye. Nem csak informatikai szempontból volt komoly feladat, de logisztikailag is. Egy dunántúli, több telephelyes bolt hálózat bízott meg minket egy központi szerver rendszer kialakításával, a meglévő rendszereik integrálására, miközben az ehhez szükséges hardvereket és szoftvereket már korábban beszerezték, már csak az ezekhez szükséges tudást kellett „licencelni”.

Pályázati forrásból elnyertek 2db komoly Dell szervert Windows Server 2016 Standard szoftverrel. A meglévő 2db Dell szerverük igencsak koros volt, kb. 8-10 éves, még az R2-es csomag nélküli Windows Server 2008 futott rajtuk. Bár a licenceik lehetővé tették volna és telepítve is volt a szerverre a szerepkör, tartományi rendszert mégsem használtak a szervereknek helyet adó központi telephelyen. Az egyik gép az SAP számára biztosított SQL adatbázis elérést, a másik pedig terminal szerverként üzemelt. A központban és az üzletekben is gyenge minőségű, sávszélességű internet kapcsolatok voltak, ezekre egy-egy régebbi Mikrotik router volt kötve, amin a port továbbítások mellett PPTP alapú VPN elérések is konfigurálva voltak, amin keresztül kapcsolódtak a központhoz az egyes gépek és így érték el a terminal szervert, amin az SAP klienst futtatták. A régi szerverek rendszeres fagyásaival küzdöttek, illetve a lassú és bizonytalan net miatt rendszeresek voltak a kimaradások az üzletekben, ilyenkor a teljes kasszarendszer és a szintén SAP-hoz kapcsolódó mobil adatgyűjtők is lehaltak.

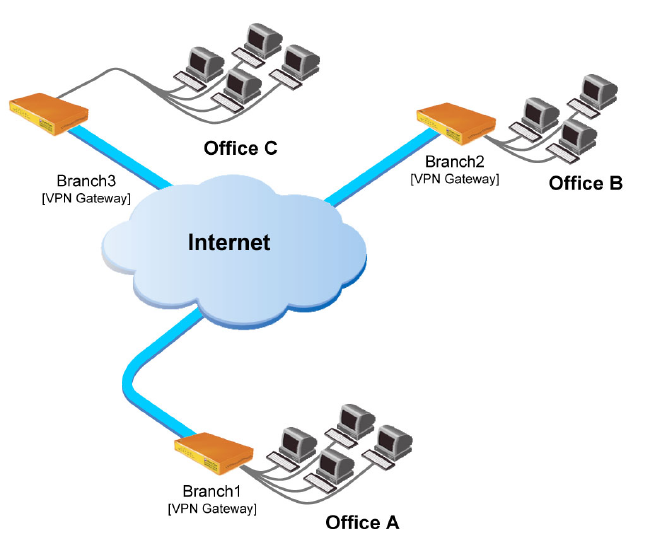

Ez volt tehát a kiindulási állapot, ebből kellett nagyot alkotni. A két szerver már adott volt, ott nem volt sok mozgásterünk, ugyanakkor a felhasználásukban és a rendszer kialakításában szabad kezet kaptunk. Az ügyfél részéről már a legelején felmerült egy szerver parkban történő szerver elhelyezés ötlete, hogy a kimaradásokat a nagyobb rendelkezésre állásnak és a jobb sávszélességnek köszönhetően csökkenteni tudják. Miután személyesen mértük fel az állapotokat, először a hozzánk legközelebb eső telephelyükön, Győrben, majd Sárváron, végül mi magunk is a szerver park ötletét helyeztük előtérbe. Természetesen a hibatűrés és a költséghatékonyság maximális figyelembe vétele mellett. Kiválasztásra került tehát a hosting szolgáltató, ahova elhelyeztük az időközben Hyper-V szerepkörrel telepített 1-es számú Dell szervert. A második szerver a régi központban egy másodlagos DC és fájl szerepkört kapott, így mivel az elsődleges szerverben sokkal komolyabb erőforrásokra volt szükség, ezért ezek egy részét (memória, merevlemez) átszereltük a pesti Dell-be. Telepítettük Hyper-V alá virtuális gépként a sok helyen már bizonyított PfSense rendszert, majd a kialakított virtuális privát, belső hálózatra telepített, azóta már 3db Windows Server rendszert azon keresztül tettük elérhetővé. A tűzfalon kialakítottunk OpenVPN elérést is, és előkészítettük a terepet IPSec site-to-site VPN használatára. Az SAP-t üzemeltető partner cég is megkapta a hozzáférését a pesti rendszerhez, ahol megkezdték az új adatbázis szerver kialakítását és előkészültek a régi szerverről a költözésre.

Ekkor kezdődött meg az átállás második üteme, ugyanis a meglévő 2008-as terminal szerverükön nem szerettek volna szoftvert cserélni, csak az alatta lévő hardvert, így egy P2V migrációval a vidéki szerverről átköltöztetésre került a terminal szerver egy Hyper-V virtuális gépre, a rajta lévő tartományvezérlő szerepkörrel együtt. Ez a manőver egy igen alapos tervezést és kivitelezést igényelt, ugyanis a cég üzletei szombaton délelőtt is nyitva vannak, így szombat délután lehetett csak nekikezdeni a műveletnek, a 60-70GB méretű virtuális lemez neten keresztül történő áttöltése pedig kb. 1 napot vett igénybe. Így gyakorlatilag egyetlen éjszaka maradt a merevlemez képfájlok virtuális gépként történő beüzemelésére. Az itt tapasztalt nehézségek önmagában is megérnének egy külön cikket, nem adta olcsón magát a régi rendszer, de hétfő reggelre némi barkácsolás és pár DNS módosítás után észrevétlenül elkezdhettek Pestről dolgozni. Az elérés és a sebesség már itt sokat javult, de még hátra volt a harmadik ütem.

A rendszer kialakítás utolsó, harmadik ütemében ugyanis egy előre leegyeztetett időpontban útra keltünk, hogy egyetlen nap leforgása alatt az összes telephelyet bekössük IPSec VPN-nel a központra, amihez új Dell Optiplex gépeket vettek PfSense tűzfalrendszerrel telepítve. Az üzletek éppen éves leltárt végeztek, úgy időzítettük a router/tűzfal cserét, hogy internetre és szerver elérésre ugyan szórványosan szükségük volt, de nem volt rajtunk egy esetleges hosszabb kimaradás terhe. Ennek megfelelően remekül sikerült, reggel Győrben fél óra alatt kicseréltük az ottani Mikrotiket az új tűzfalra, a felhasználók észre sem vették a cserét, majd egy ebédszünet után irány Pápa és ott is megismételtük a győri sikert, ezután még az esti órákban Sárváron is a helyére került a másodlagos DC, illetve helyi fájlszerver és az ottani PfSense rendszer is. Így már 3 hálózat kapcsolódott sikeresen a pesti központra IPSec segítségével, a DNS forward rendben működött és zökkenőmentesen ment az átállás. Aznap még egy feladat volt hátra, a sárvári szerverre a DC szerepkör telepítése, majd a pesti DC replikálása a sárvári szerverre, ami azóta így másodlagosként működik. A fájlszerverre pedig elindítottuk a mappák, fájlok másolását, mivel korábban egy NAS-t használtak adattárolásra. Másnap reggel a tartományba léptetéseket követően már meg is jelentek a gépeken az új hálózati meghajtók, ahonnan a korábbi fájljaikat is elérték már.

Másnap reggel a szerver rendszer ellenőrzését és a szolgáltatások működésének áttekintését követően aztán útra keltünk az utolsó állomásra, Szombathelyre, ahol aztán szintén kb. 1 órányi munkát követően már csak a hazaút volt hátra. Az új rendszer a régihez képest lényegesen stabilabb és gyorsabb lett, de a pesti szerver központnak köszönhetően a rendelkezésre állásban következett be a legdrasztikusabb javulás. Később még számos finomhangolást végeztünk a rendszeren, amikor is a korábban erőforrásokkal bőségesen megtámogatott SAP SQL szervertől vettünk el processzort és memóriát, amivel tudtuk növelni a terminal szerver teljesítményét és így lényegesen gyorsabbá tudott válni az a szerver is, amin időközben már közel 40-en dolgoztak folyamatosan egyszerre.

A projekt itt nem állt meg, később megrendelésre került a 2008-as Windows Server frissítése, mivel az új SAP verzió már ezt a régi rendszert nem támogatta, így pedig egy frissen beszerzett Windows Server 2016 és az RDS CAL-ok telepítése volt soron. Mivel már virtuális gépként futott a Windows Server 2008-as terminal server, így a terv az volt, hogy egy snapshot készítést követően elkezdjük helyben a frissítését egy újabb Windows verzióval. Erre egyetlen éjszakánk volt, mivel a boltok pénteken este 7 körül zártak, szombat reggel 8-kor pedig nyitottak és eredeti terv szerint addigra kellett készen lenni, a vészterv a snapshot-ból történő teljes visszaállás lett volna és egy újabb nekifutás más taktikával szombat délután. Végül számos nehézség után és a terminal server szerepkör teljes újrakonfigurálását követően (mivel időközben a Windows Server 2016-ban már RDS-nek hívják és nem migrálható a korábbi szerepkör) kb. 10-15 perccel a boltok nyitása előtt készen lett a teljes frissítés, szombat reggel így már Windows Server 2016 RDS-re csatlakozva probléma és fennakadás nélkül ki tudott nyitni az összes vidéki üzlet.

A rendszer azóta is stabilan teszi a dolgát, szinte fennakadások nélkül, minimális karbantartási igény mellett. A munkálatok sikerét jól mutatja, hogy jövő héten ennek a cégnek a leányvállalatánál egy újabb nagy szerveres projekt keretében bizonyíthatunk az ottani vezetésnek, ahol egy nagy rendrakás részeként szervert és operációs rendszert is cserélünk, illetve integráljuk majd az erőforrásaik egy részét az anyacég rendszerébe. Így javítjuk az együttműködését a két cégnek, növelve az adatbiztonságot és segítünk nekik kiaknázni a Windows Standard változatában rejlő lehetőségeket.

A jó munkának tehát mindig megvan a gyümölcse, az anyacégtől is azért kaphattunk megbízást, mert korábban egy másik cégnél bizonyítottunk, ahova egyébként már szintén ajánlás útján kerültünk be.